今年 3 月份,大约 15,000 个帐户受到安全漏洞影响的消息曝光后,我给 Roku 带来了一些麻烦。公平地说,这次泄露并不完全是 Roku 的错,因为它是通过撞库完成的。这是使用其他泄漏的凭据的方法,并且只是在其他各种服务中尝试过,希望您在某个地方重复使用了密码。那次攻击获得了超过 15,000 次点击。

这已经够糟糕的了。更糟糕的是,Roku 仍然没有双因素身份验证,这需要作恶者拥有第二组凭据,并且可以阻止许多未经授权的进入。

但显然事情实际上从那时开始变得更糟。 Roku 今天宣布,对 15,000 个帐户泄露事件的调查发现了第二次攻击,“影响了大约 576,000 个额外帐户”。 (就背景而言,截至 2023 年底,Roku 拥有 8000 万个活跃账户。)

与第一次攻击一样,Roku 表示,“这些攻击中使用的登录凭据很可能是从另一个来源获取的,例如另一个在线帐户,受影响的用户可能使用了相同的凭据。”换句话说,更多的撞库行为。 Roku 表示,使用这些帐户附加的付款方式进行未经授权的购买或流媒体订阅的案例不到 400 起。

所有这些都是不好的。实际上非常糟糕。 (尤其是 400 个实际发生资金易手的账户。)

Roku 终于启用了 2FA,有点像

如果说这有什么好消息的话,那就是 Roku 终于启用了双因素身份验证。有点。首先,这是 Roku 在宣布第二次违规的帖子中所说的话:

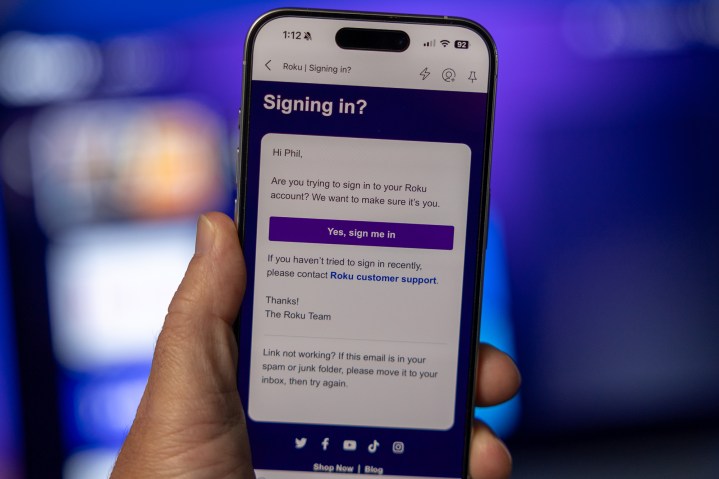

“作为我们对信息安全持续承诺的一部分,我们为所有 Roku 帐户启用了双因素身份验证 (2FA),即使是那些未受最近这些事件影响的帐户也是如此。因此,下次您尝试在线登录 Roku 帐户时,验证链接将发送到与您的帐户关联的电子邮件地址,您需要点击电子邮件中的链接才能访问该帐户”。

第二部分很重要。 Roku 实施的主要双因素身份验证是,它将通过电子邮件向您发送一个链接,作为身份验证的第二种形式。那总比什么都没有好。如果由于某种原因您无法访问电子邮件并单击链接,您还可以输入设备 ID 的最后五位数字。

你得不到的是任何选择。您无法选择是否通过“魔术链接”(公司向您发送临时链接以批准访问)或通过短信或身份验证器应用程序进行基于时间的代码来完成双因素身份验证。或者其他一些方法。我想那不是世界末日。通过电子邮件发送的链接相当顺利——只要电子邮件帐户本身没有受到损害。

但它也并非没有问题。

2FA 后设备激活

为了测试一下,我重置了 Roku 帐户密码。所有后续登录最终都会由 Roku 向我发送一封电子邮件,其中包含可点击的链接,就像 Roku 所说的那样。这在网络浏览器中运行良好。我使用电子邮件和密码登录,然后等待几秒钟,Roku 会向我发送一个可供点击的链接。登录 Roku 应用程序也是如此。

但我在硬重置后尝试登录 Roku 流媒体棒时遇到了问题。这里有两个选择。有了它,Roku 设备就可以在电视上显示二维码。使用手机扫描它,系统会提示您使用电子邮件和密码登录。很容易。该登录将通过电子邮件向您发送一个链接,您必须单击该链接才能真正在尝试激活的设备上执行任何操作。只是,身份验证似乎没有返回到设备。

但如果您选择使用 Roku 遥控器手动键入电子邮件的选项,您将收到一封外观不同的电子邮件。单击该链接,您的 Roku 设备将按其应有的方式进行身份验证并激活。换句话说,二维码方法似乎正在尝试让您登录帐户,而手动方法正在尝试正确激活设备。

Roku 表示正在研究这部分内容。

真正令人沮丧的部分

这确实不应该那么困难。双因素身份验证并不是特别新鲜。虽然任何 2FA 显然都会给任何登录方案增加一层复杂性——如果说 Roku 因什么而闻名,那就是它的简单性——2FA 也是用户多年来已经习惯的事情。

Roku 需要做一些事情。首先是需要修复设备身份验证。如果你尝试使用二维码,它就会被破坏。 (好消息是这应该是服务器端修复。)它应该允许您选择身份验证方法。这可能需要更长的时间才能推出。但考虑到 Roku 几年前就应该设置适当的 2FA,这很难成为借口。

安全始终是一场艰苦的战斗。坏人很容易发动进攻。防御既昂贵又耗时。但这并没有变得不那么重要。 Roku 还需要做得更好。